Hướng dẫn active Windows 2016, How to Upgrade Windows Server 2016 Evaluation to Full Version

Nếu bạn ban chạy bản Standard Evaluation thì bạn chỉ cần chạy lệnh sau để chuyển từ Evaluation qua Full và Active key luôn

dism /online /set-edition:ServerStandard /productkey:WC2BQ-8NRM3-FDDYY-2BFGV-KHKQY /accepteula

If you have installed Windows Server 2016 StandardEvaluation or DatacenterEvaluation (you can download it here after signup) to try the features of the new version of MSFT server platform, you have 180 days to test it. During this period, all features of Windows Server 2016 are available to you. After the trial period is over, the system starts to ask for activation and turns off every hour. The notification Windows License is expired is shown on your desktop. If you have found nothing better to do than to run productive tasks on the evaluation Windows Server 2016 version and want to upgrade it to full Windows Server edition, while keeping your data and without any need to completely reinstall the system, this article is for you.

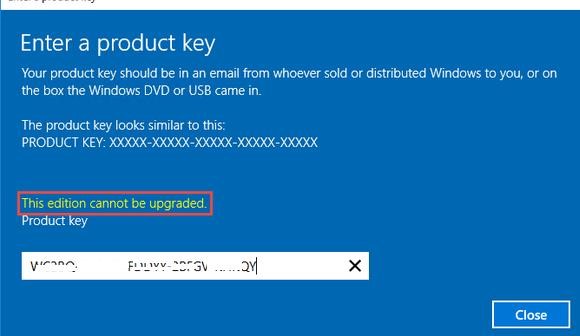

If you try to specify the KMS key or the Retail/MAK activation key for the RTM version in the Evaluation edition, the following warning appears: “This edition cannot be upgraded”. But not everything is so sad.

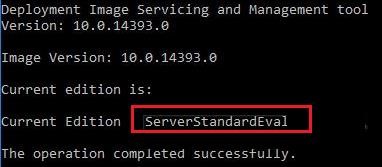

Let’s make sure that you are using the evaluation edition. Start the command prompt with the administrator privileges and run the following command:

DISM /online /Get-CurrentEdition

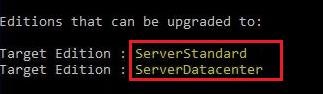

Get the list of editions you can convert your current Eval edition to:

DISM /online /Get-TargetEditions

As you can see, now we have ServerStandardEval edition, and it can be upgraded to the following Windows Server 2016 editions: ServerDatacenter or ServerStandard.

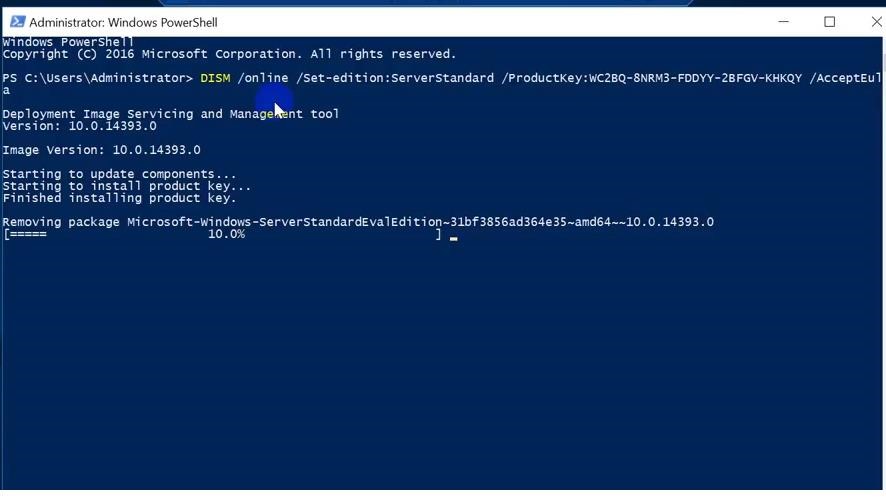

Using the public KMS key for Windows Server 2016, upgrade your Eval edition to Retail version of Windows Server 2016 Standard:

dism /online /set-edition:ServerStandard /productkey:WC2BQ-8NRM3-FDDYY-2BFGV-KHKQY /accepteula

Note. To upgrade to Datacenter edition, you need another key. The command will look like this:

DISM /online /Set-Edition:ServerDatacenter /ProductKey:CB7KF-BWN84-R7R2Y-793K2-8XDDG /AcceptEula

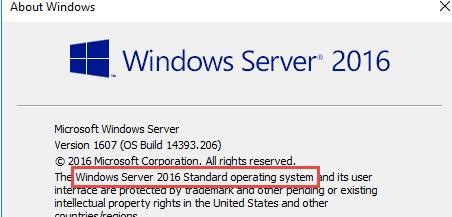

After you run this command, wait for it to finish (in some cases it may take several hours !!!). After that restart your server and make sure you have full Standard edition installed.

winver.exe

If you have got a KMS server in your network, you can use it for activation with the following commands:

slmgr /ipk WC2BQ-8NRM3-FDDYY-2BFGV-KHKQY

slmgr /ato

Or you can enter the MAK / Retail key and activate your OS online or by phone.

Here are some restrictions of these conversion means:

- You can convert only the full GUI version of Windows Server. Server Core or Nano Server can’t be converted this way.

- You cannot upgrade a server with a role of a domain controller (Active Directory Domain Services role). You must uninstall this role first.